FortiGate 140D (v5.2.10,build742)

1.針對WAN1 , WAN2 作HA機制

⧭假設WAN1 為Hinet線路 , WAN2 為FET線路

b. 配置對外Staic Route

(主要線路為Wan1 , 權重為0 , Wan2權重為10 ,權重越低優先權越高)

|

| Gateway需配置) |

c.配置WAN HA(權重都是1, 不論Wan1 or Wan2斷線都會互相切換 )

2. 強制內網走非預設的WAN2出去 (內網為Port1 , Port2)

a. 假設port2網段為192.168.12.0/24

Client ip = 192.168.12.101

b. 配置Policy Route

|

| Gateway需配置Wan2的 |

c. 配置Port2 ------> Wan2 規則

3. IP Mapping , Port Mapping

a. 配置對應表

|

| 外網1.2.3.5 對應到內網的192.168.10.105 |

|

| 外網1.2.3.5 port 3389 對應到內網的192.168.10.105 port 3389 |

b. 定義Wan --->Lan 規則 , 目的地填入 上述新建的對應表(Virtual IP) , 需開放的Port

4. FortiAP配置

a.配置FortiAP介面(port 34-36,Software Switch 綁定一起)

|

| 配置192.168.133.1 為介面IP , 並啟用DHCP 發給AP FMG-Access 和CAPWAP 要勾選 |

b, 認證AP

|

| 新接上的AP的項目會是灰底 , 需要透過認證才能使用轉換成白底 |

|

| 配置兩個SSID , 並啟用DHCP |

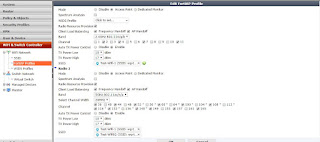

d.配置FortiAP Profile

|

| 配置2.4 GHz和 5 GHz設定-上述SSID |

e. 調整FortiAP所使用的Profile

5. 配置SSL VPN

a. 新增VPN的使用者和群組

|

|

| Wan1,Wan2都可以撥入SSLVPN , Port修改為10443 |

|

| 限制除了SSLxxx_Group以外的人吃web_Access |

d. 配置防火牆規則ssl.root -----> Lan 或是其他介面

即可測試撥入SSLVPN

沒有留言:

張貼留言